Si un jour l’envie de renommer le nom de domaine Active Directory vous viens à l’idée, sachez que c’est possible. L’opération reste tout de même périlleuse, car si elle échoue, elle peut rendre le contrôleur de domaine inopérant et impacter les services l’utilisant …

Attention néanmoins si vous avez un serveur Microsoft Exchange, il semblerait que ce ne soit pas possible avec cette technique. N’ayant pas de serveur Exchange, je n’ai pas poussé les recherches, mais beaucoup de sites et de personnes mentionnent avoir rencontrés des problèmes de migration.

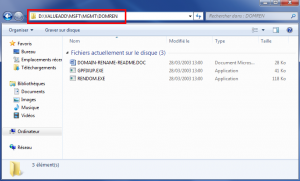

Microsoft met à disposition un outil en ligne de commande pour nous faciliter la tâche dans cette migration, son nom : « rendom ». Il est déjà disponible dans les versions Windows Server 2008 et 2008 R2. Pour les autres, il faudra récupérer le fichier dans le CD d’installation de Windows Server 2003.

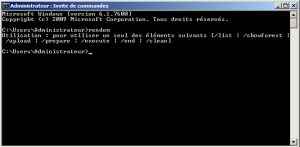

La commande qui suit a pour but de générer le fichier XML « Domainlist » suivant. Vous le trouverez dans le dossier indiqué par le prompt (dans mon cas « C:\Users\Administrateur\ »).

[generic]rendom /list[/generic]

[xml]<?xml version ="1.0"?>

<Forest>

<Domain>

<!– PartitionType:Application –>

<Guid>90580e30-119d-4cc6-b7f9-1a0e2bf184dc</Guid>

<DNSname>DomainDnsZones.entreprise.invalid</DNSname>

<NetBiosName></NetBiosName>

<DcName></DcName>

</Domain>

<Domain>

<!– PartitionType:Application –>

<Guid>322ce353-89d9-41ea-ac9e-cf2abf0b1376</Guid>

<DNSname>ForestDnsZones.entreprise.invalid</DNSname>

<NetBiosName></NetBiosName>

<DcName></DcName>

</Domain>

<Domain>

<!– ForestRoot –>

<Guid>c9731862-a075-420c-8bee-f88e67474e9a</Guid>

<DNSname>entreprise.invalid</DNSname>

<NetBiosName>ENTREPRISE</NetBiosName>

<DcName></DcName>

</Domain>

</Forest>[/xml]

Il faut remplacer toutes les occurrences mentionnant l’ancien nom de domaine par le nouveau (ici, j’ai remplacé « entreprise.invalid » par « entreprise.exemple »). Ceci fait, enregistrez le fichier et constater vos modifications via la commande suivante.

[generic]rendom /showforest[/generic]

S’il y a bien concordance, nous allons pouvoir envoyer ce fichier au serveur.

[generic]rendom /upload[/generic]

Nous préparons les contrôleurs de domaine pour le renommage. Chaque contrôleur servant le nom de domaine est contacté et mis en condition.

[generic]rendom /prepare[/generic]

Lancement de la procédure de renommage.

[generic]rendom /execute[/generic]

Le serveur va redémarrer automatiquement, laissez le faire.

Nous allons pouvoir terminer par réparer les liens des stratégies de groupe (GPOs) présents dans Active Directory …

[generic]gpfixup /olddns:entreprise.invalid /newdns:entreprise.exemple[/generic]

… et si besoin la partie concernant NetBIOS si celui-ci change.

[generic]gpfixup /oldnb:entreprise.invalid/newnb:entreprise.exemple[/generic]

Attention ! Cette ultime commande est à exécuter si et seulement si tous les postes ont pris en compte le changement ! Car elle a pour but de supprimer les redirecteurs de migration (« msDS-DnsRootAlias » et « msDS-UpdateScript ») de l’ancien domaine vers le nouveau listés dans Active Directory. Si cette commande est exécutée trop tôt, elle peut empêcher les postes d’ouvrir une session utilisateur, et il faudra refaire la jonction du poste au domaine …

[generic]rendom /clean[/generic]

Vous pouvez maintenant aller dans la console de gestion DNS pour supprimer l’ancienne zone DNS devenue maintenant obsolète.